Không livestreams như đã nói, hacker tiết lộ đoạn video chi tiết quá trình tấn công BKAV?

Đoạn video ghi hình cảnh xâm nhập vào hệ thống mạng nội bộ của Bkav từ một lỗi SQL kinh điển trong máy chủ VPN. "Tôi đã phát hiện ra lỗi SQL Injection truyền thống trên máy chủ VPN của Bkav", hacker này viết.

Đáng chú ý, quá trình xâm nhập mạng nội bộ của Bkav được Chunxong thực hiện chỉ trong vòng 5 phút đồng hồ bằng cách sử dụng kỹ thuật SQL Injection để đánh lừa hệ thống.

Hacker Chunxong công bố đoạn video ghi lại quá trình tấn công Bkav. (Nguồn: Ảnh chụp màn hình).

Bkav không bình luận về nội dung của video nhưng cho biết "mọi hoạt động của công ty và server vẫn bình thường".

Trước đó, khi thông tin dữ liệu bị rò rỉ, đại diện Bkav đã lên tiếng xác nhận nhưng cho biết đây là những dữ liệu cũ, mã nguồn cũ, từ một nhân viên cũ đã nghỉ việc và không gây ảnh hưởng tới khách hàng.

Tuy nhiên, sau khi Bkav lên tiếng, Chunxong tiếp tục tung bằng chứng là đoạn chat trên một ứng dụng nhắn tin nội bộ của Bkav cho thấy đây là những dữ liệu hoàn toàn mới. Loạt tin nhắn nội bộ của Bkav trong một nhóm trò chuyện có tên là "Ban TGĐ".

Đoạn chat xuất hiện tài khoản "QuangNT" được cho là của CEO Bkav, Nguyễn Tử Quảng. Bên cạnh đó còn có các tài khoản được cho là của ông Vũ Ngọc Sơn và Ngô Tuấn Anh - chuyên gia an ninh mạng và bảo mật của Bkav.

Trong cuộc trò chuyện, các lãnh đạo BKAV tìm cách giải thích nguyên nhân của dữ liệu bị rao bán cũng như cách tìm ra thủ phạm. Đặc biệt, đoạn chat bị lộ đã diễn giải chi tiết các bước thực hiện việc phủ nhận của Bkav, từ soạn bài đăng trên diễn đàn Whitehat, liên hệ với các group, forum để xóa bài đăng về vụ việc, đăng báo, liên hệ với cơ quan chức năng để truy tìm chunxong.

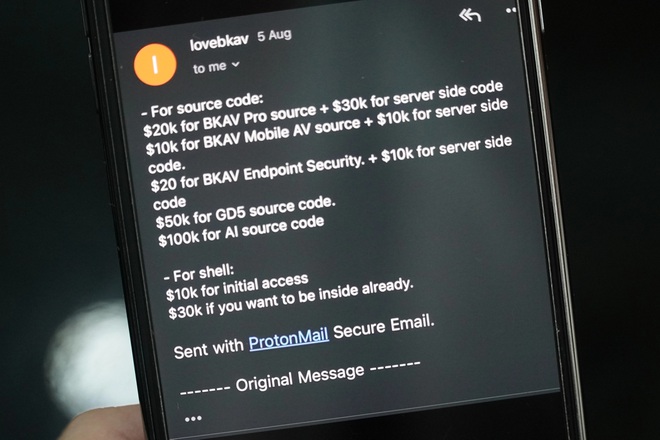

Sau đó, những dữ liệu của Bkav này đã được Chunxong rao bán với giá cao nhất lên tới 150.000 USD. Cụ thể, người này báo giá 150.000 USD cho mã nguồn phần mềm (source code) và mã nguồn máy chủ (server side code) của các phần mềm diệt virus. Riêng phần mã nguồn AI (trí thông minh nhân tạo) của Bkav được rao bán với giá 100.000 USD.

Gần đây nhất, sau những ồn ào xung quanh vụ việc, CEO Bkav Nguyễn Tử Quảng đã chính thức đăng đàn cho hay đây là cơ hội rèn luyện dành cho đội ngũ Bkav: "Dịch dã sâu rộng, nhà bao việc, việc đó đã có anh em (đội ngũ Bkav) lo. An ninh mạng càng thực chiến càng mạnh, cho anh em rèn luyện."

Ông Quảng nói rằng ngay đến các tập đoàn lớn như Sony, Facebook và cả Cơ quan an ninh quốc gia Mỹ NSA cũng bị tấn công mạng. Do đó, đối với những cuộc tấn công, cách xử lý hiệu quả mới là quan trọng nhất. Tuy nhiên vị CEO lại không nói rõ cách xử lý như thế nào để đạt hiệu quả.

Mọi việc bắt đầu từ ngày 4/8, trên diễn đàn R*forums, tài khoản có tên "chunxong" bất ngờ tuyên bố đã xâm nhập thành công vào máy chủ của công ty an ninh mạng BKAV và lấy cắp mã nguồn các sản phẩm của công ty này, bao gồm mã nguồn gói phần mềm bảo mật BKAV Pro, phần mềm bảo mật di động BKAV Mobile…

Đến nay, tổng cộng số dữ liệu mà người này rao bán được "hét giá" lên tới 320.000 USD (tương đương 7,3 tỷ đồng). Thậm chí, những ai muốn sở hữu độc quyền dữ liệu của BKAV sẽ phải chi trả số tiền gấp đôi so với mức "báo giá" trên. Người mua sẽ phải giao dịch thông qua đồng tiền điện tử XMR (Monero).

Về phía BKAV, đại diện công ty xác nhận rằng mã nguồn do "chunxong" đăng tải chính là mã nguồn một số mô-đun thành phần trong các sản phẩm của công ty, nhưng đây là những mô-đun cũ, không gây ảnh hưởng đến khách hàng cũng như các sản phẩm hiện tại của công ty.

BKAV cho biết, các dữ liệu này đã từng bị rò rỉ từ cách đây hơn một năm, từ một nhân viên cũ đã nghỉ việc, nhưng không rõ vì lý do gì đến thời điểm này mới bị phát tán lên Internet.

Bảng "báo giá" chi tiết số dữ liệu mà hacker được cho là đang nắm giữ của BKAV.

Tối 8/8, tài khoản "chunxong" tiếp tục đăng tải một số ảnh chụp màn hình với nội dung được cho là cuộc hội thoại của các quản lý từ BKAV. Bên cạnh đó, người này cũng khẳng định rằng những dữ liệu mà bản thân sở hữu hoàn toàn là dữ liệu mới, không phải dữ liệu cũ như tuyên bố trước đó của BKAV.

Phản hồi về sự việc lộ tin nhắn nội bộ, thông qua fanpage WhiteHat (diễn đàn bảo mật do BKAV hậu thuẫn), BKAV cho biết những tin nhắn này bị lộ bởi nhân viên cũ của công ty.

"Vụ việc này vẫn do nhân viên cũ đã nói, ngoài mã nguồn cũ, trong thời gian còn làm việc, nhân viên này đã thu thập thông tin đăng nhập mạng chat nội bộ, dùng nó để chụp ảnh các đoạn chat nội bộ gần đây. Lộ lọt thông tin từ nhân viên cũ luôn là vấn đề của mọi tổ chức, các vụ việc tương tự cũng đã xảy ra trên thế giới. Điều này có thể xảy ra với mọi tổ chức và chúng ta luôn phải sẵn sàng với những vấn đề như vậy. Về phía người vi phạm, họ sẽ phải chịu trách nhiệm trước pháp luật", WhiteHat cho biết.